- Wp暴目录漏洞-全版本通杀 2013-04-19 点击:2069 评论:0

- WEBTASK SQL注射及修复 2013-04-19 点击:1693 评论:0

- 禁止提权常用的细节 2013-04-19 点击:1794 评论:0

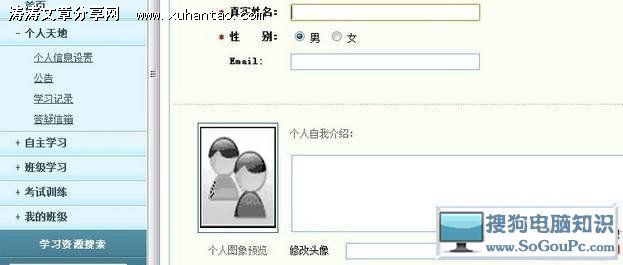

- 雅信达语言学科网络平台上传漏洞及修复 2013-04-19 点击:1727 评论:0

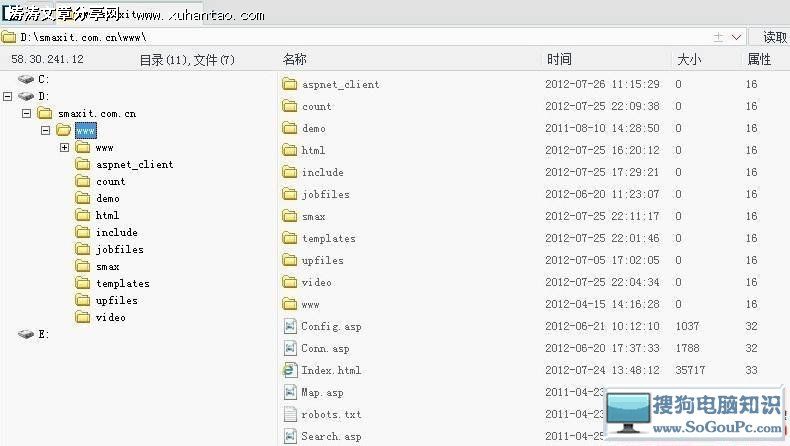

- 讯迈cms后台默认密码漏洞+后台getshell漏洞 2013-04-19 点击:2169 评论:0

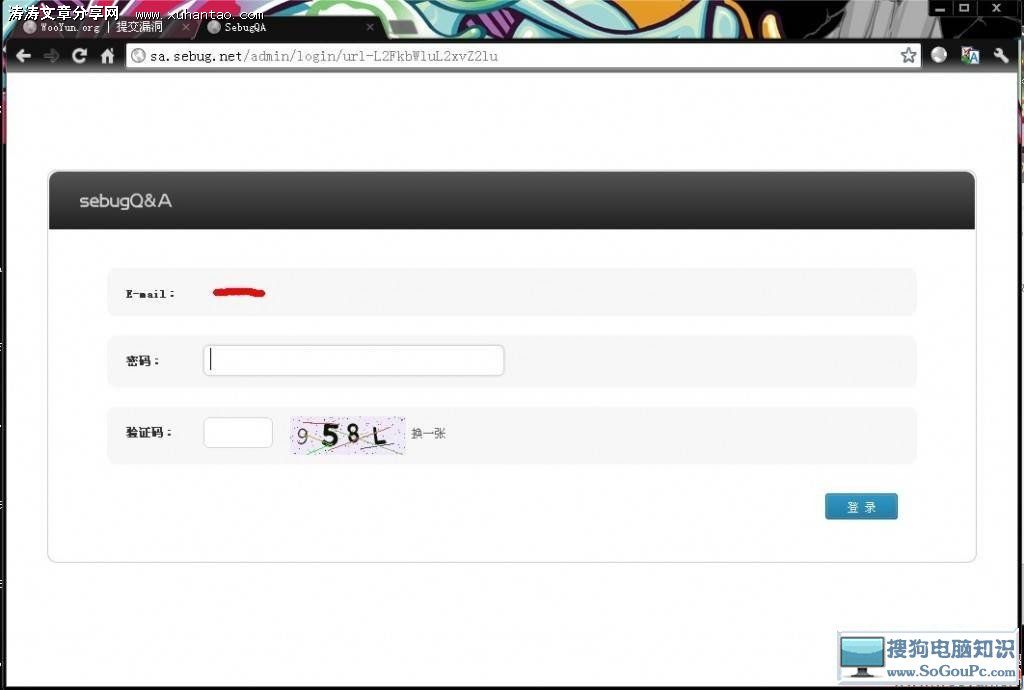

- SeBug问答分站未授权访问 致普通用户直接进入后台获得shell 2013-04-19 点击:1946 评论:0

- 实战伪静态站点注入 2013-04-19 点击:1499 评论:0

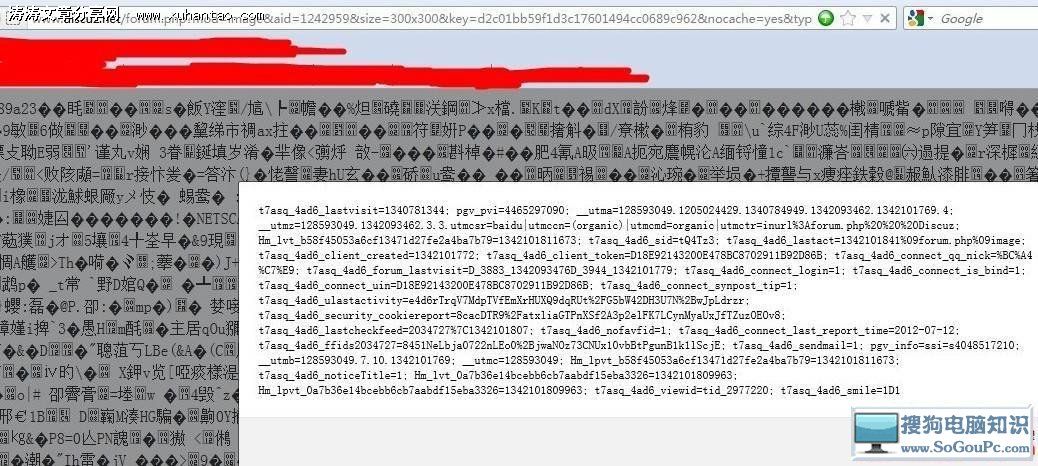

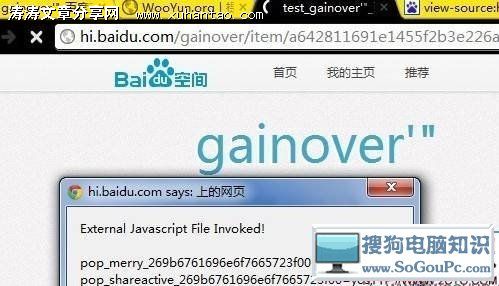

- Discuz论坛Xss 2013-04-19 点击:1508 评论:0

- 爱拍发信信息时突破长度限制 2013-04-19 点击:1676 评论:0

- Xss funny vector review 2013-04-19 点击:1491 评论:0

缺陷文件: /{Path}/wp-includes/registration-functions.php关键代码 :----?php/*** Deprecated. No long...

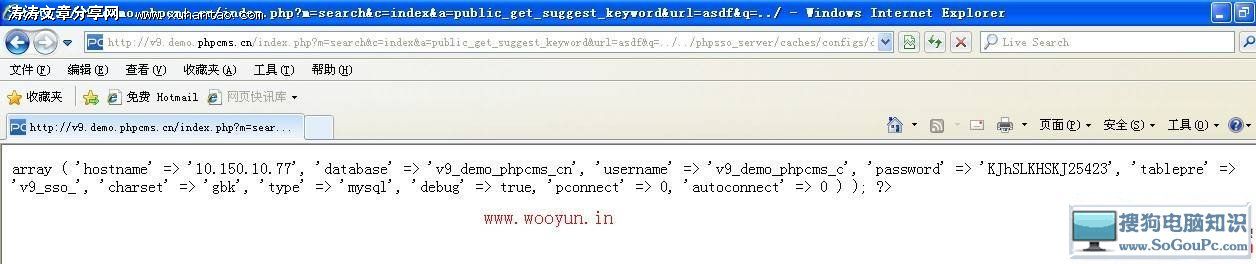

作者: phiA测试系统:: BackTrack 5示例:?id=1395%27 [SQLi]?id=22%27 [SQLi]?id=1575%27 [SQLi]many more...

禁止sethc.exe 运行gpedit.msc用户配置管理模板系统双击不要运行指定的windows应用程序把sethc.exe添加进去就行了!卸载wscript.shell对象r...

此漏洞发现很久了,由于一直来很都大牛都不屑发出来,那么小菜今天就发下吧!雅信达学习平台是一套应高校外语教改课题而生的语言学科网络学习平台,采用基于校园网运行的B/S架构,搜狗电脑知...

系统后台有默认后台,默认登陆账号密码,大部分使用此系统的网站存在默认密码,后台可以很简单的就拿到webshell详细说明:默认登陆台:smax/Login.asp默认登陆账号:ad...

首先SEBUG管理人员在采用不成熟的开源web程序时 没有对开源程序代码进行审计导致其安全问题的存在。问题根源存在于Anwsion 0.7以下的所有版本 而SEBUG问答社区所使用...

伪静态网站注入方法,莱鸟扫盲来了哦,通常情况下,搜狗电脑知识网,动态脚本的网站的url类似下面这样: /news.php?id=111做了伪静态之后就成这样了 /news.php/...

?mod=imageaid=1242959size=300x300key=d2c01bb59f1d3c17601494cc0689c962nocache=yestype=fixno...

拍在发送短消息的时候,只过滤了script,没有过滤其他标签和,所以就产生了XSS。话说上次XSSER让我去钓ID1001,我了个后悔啊,那天我再去复现这个漏洞,拼命给我报错,幸好...

isindex formaction=HTML3与HTML5混搭xoval style=behavior:url(#default#vml);height=00;width=00 ...