- 详细记录渗透王老吉网站以及服务器 2015-05-19 点击:1845 评论:0

- WAF,SQL防注入绕过方法 2015-05-19 点击:2378 评论:0

- Windows2003 Webshell默认权限 2015-05-19 点击:1923 评论:0

- 十九楼持久型及反射型xss各两处 2015-05-19 点击:1892 评论:0

- 记事狗2.5.0鸡肋注入漏洞 2015-05-19 点击:2533 评论:0

- TOM在线子频道几个注入 2015-05-19 点击:1908 评论:0

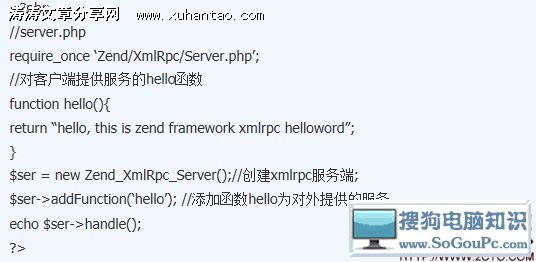

- 对 zend framework xxe injection 的分析 2015-05-19 点击:1966 评论:0

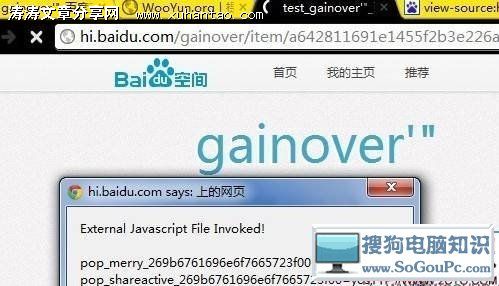

- 新版百度空间存储型XSS 2015-05-19 点击:2376 评论:0

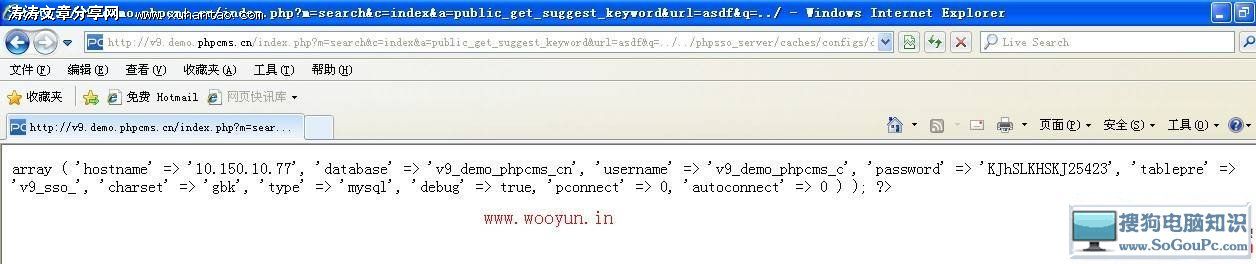

- phpcms V9最新任意读文件漏洞 2015-05-19 点击:1845 评论:0

- IIS7.5畸形解析拿shell利用方法 2015-05-19 点击:2084 评论:0

作者:Tr0jan打开主页wlj.com.cn,看下大概架构,.net语言,试了试FCK编辑器,搜狗电脑知识网,返回404,搜狗电脑知识网,打开WVS详细扫描网站架构以及敏感目录 ...

一般通用过滤字符串的关键字有以下这些:and | select | update | chr | delete | %20from | ; | insert | mid | mas...

000 前言001 Windows2003默认配置002 Windows2003典型配置的权限003 cmd运行的条件000 前言这一章主要讲解关于我们刚拿到webshell的默认...

发帖处过滤不严,www.Sogoupc.com,搜狗电脑知识网,导致xss漏洞!持久型:反射型?callback=?testscriptalert(/goderci/)/scrip...

无意中发现的,只测试了记事狗微博客系统2.5.0 UTF8 Build 20110130因为系统会将_ 转换为\_ 所以像load_file、有表前缀的都不行,暂时没想到办法去绕过...

?category_id=5Host IP: 202.108.13.17Web Server: Apache/2.2.8 (Fedora)Powered-by: PHP/5.2.5...

前几天网上爆出一个zend framework 漏洞 作者:mkods具体描述如下: https://www.sec-consult.com/files/20120626-0_ze...

新版的百度空间有一处没有过滤导致XSS,但是可以被利用的字段,长度限制为了20个长度,去掉两端的构造字符,只有16个长度了。还是老办法,eval(X), eval(name)的方法...

漏洞利用代码:/index.php?m=searchc=indexa=public_get_suggest_keywordurl=asdfq=../../phpsso_server...

目标站:XXXX.com/目标IP 14.1.20.105服务器系统Microsoft-IIS/7.5环境平台ASP.NET这个站是IIS7.5的 拿站过程就不写了 直接讲进入后台...