- phpcms 2008多个漏洞 (可getshell) 2015-05-19 点击:1585 评论:0

- 第一茶叶网茶叶街子系统存在SQL注入 2015-05-19 点击:1687 评论:0

- 金山某分站SQL注射+ROOT+后台 2015-05-19 点击:1928 评论:0

- Stcms sql注射及修复 2015-05-19 点击:1495 评论:0

- 历时5月渗透大站两枚 2015-05-19 点击:1582 评论:0

- sql注入解析(三)数据库类型 2015-05-19 点击:2111 评论:0

- 跨站点脚本(xss)解析(三)利用xss漏洞 2015-05-19 点击:1568 评论:0

- sql注入解析(二)执行注入 2015-05-19 点击:2079 评论:0

- 跨站点脚本(xss)解析(二)保存型xss漏洞 2015-05-19 点击:1577 评论:0

- 酷6两个注射点 2015-05-19 点击:1553 评论:0

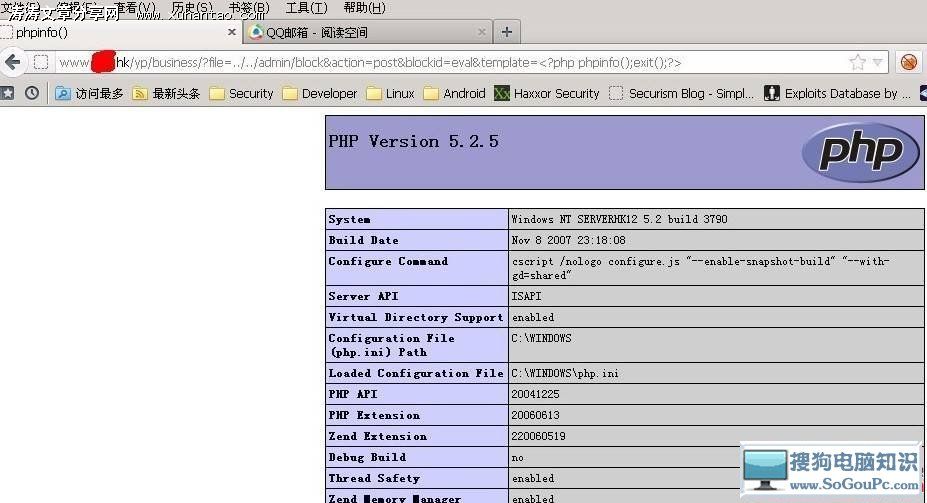

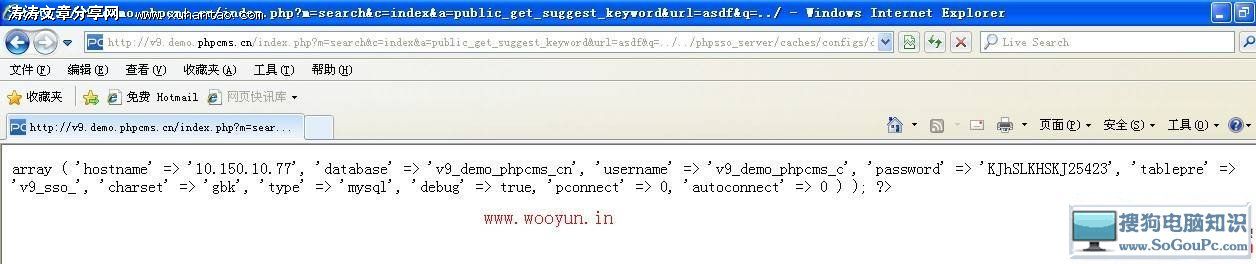

一个漏洞不可怕,可怕的是一连串的漏洞,拼接起来就可以getshell了。###文件包含?phpdefine(IN_YP, TRUE);define(ADMIN_ROOT, str_...

存在SQL注入。注册用户信息敏感泄漏。?mod=shop_viewact=itemid=-8401%20union%20select%201,2,3,4,5,6,7,@@datad...

注射点:?act=usercenter.messageinfomessageid={id}%20and%20exists%28select%20password%20from%20...

任意sql语句执行case list: $totalNum = $mysql-numTable(member, $where); $pageNum = 20; $totalPage...

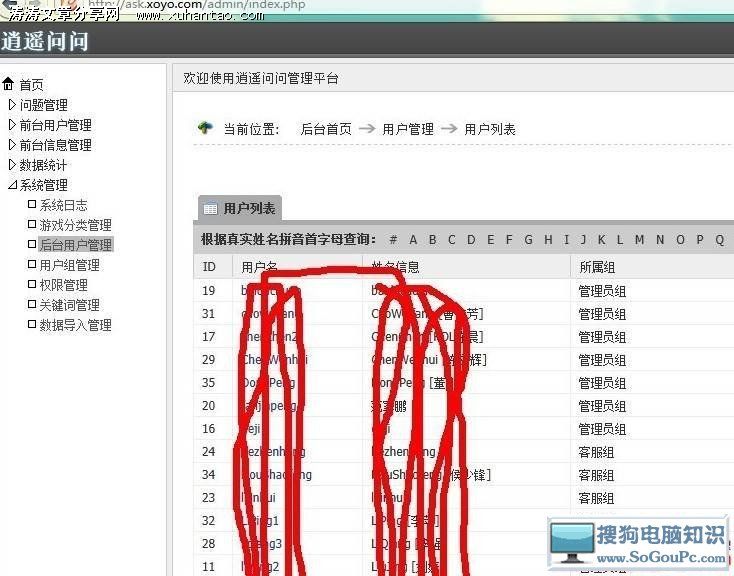

在腾讯2009年安全技术峰会上我曾经提出一个观点:墨菲定律:如果它能够被黑客攻破,它就将被攻破。对于一个黑客来说,他要黑一个企业,仅仅是时间上的 问题,总之是成本上的问题,比...

上一篇:mysql、mssql和oracle数据库都有自己特有的一些命令,我们可以根据它们确定我们要注入的数据库类型。mysql与mssql中select @@version返回当...

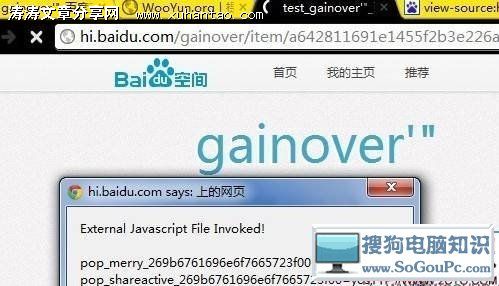

上一篇:1、利用xss漏洞,攻击者可以调用被攻击者本地的程序(IE下)。一段xss攻击载荷:script var o=new ActiveXObject(WScript.shell...

上一篇:探查程序是否存在sql注入漏洞:利用字符串数据:1、提交一个单引号,观察是否处理出错。2、提交两个单引号,两个单引号在数据库中会被转义,当做字符单引号处理,如果错误消息,则...

上一篇:保存型xss漏洞意思是用户A提交的数据没有经过过滤,就保存在web程序中(通常是数据库中),然后直接展示给其他用户。 这样如果数据中有恶意的代码,就会在用户的浏览器中直接执...

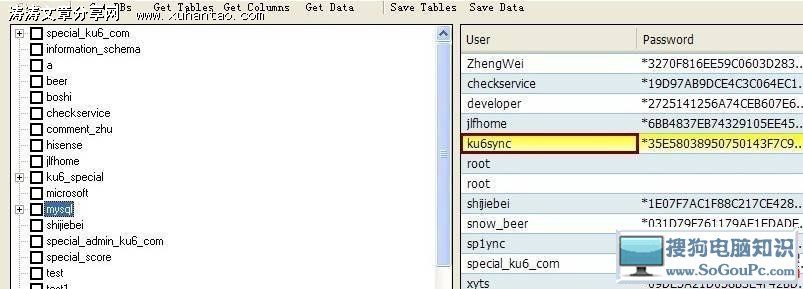

注入点:?special_sort_id=2?mid=10183%20and%20%28length%28user%28%29%29%3E19%29=1# 不多深入了..修复方案:...