涛涛电脑知识网

涛涛电脑知识网

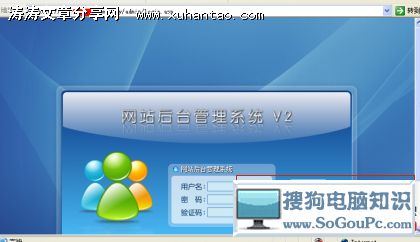

尝试了下弱口令,admin,admin888进入之~

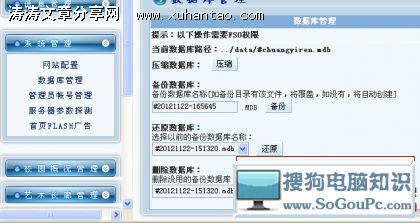

初步看了下,看到了数据库备份~当时没仔细看,高兴的~

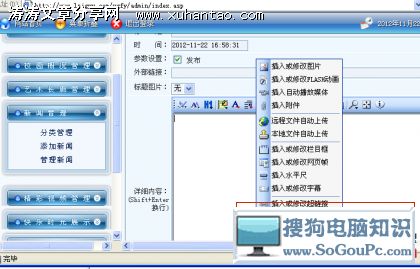

然后果断找上传页面~在新闻添加那找到了编辑器,表示没见过这种编辑器,管他的,只要有上传的地方就行~

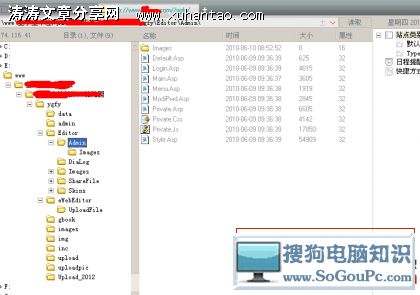

果断上传成功,现在备份了~

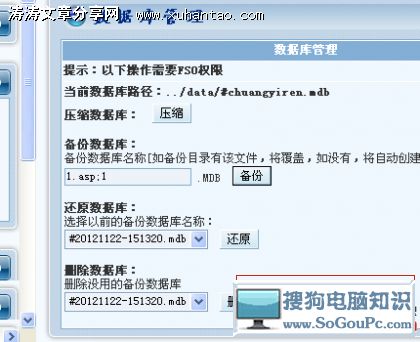

但备份的时候,我才发现他这备份系统各种蛋疼~我用代码审计各种改,各种备份,他都在后面加个mdb的后缀,我想建立个目录让她解析,于是就备份1.asp/1结果他说什么无效路径,蛋疼,明明写着如果没这目录就会自动创建,你创建个鸟啊,蛋疼,忽悠哥,我看了其他地方,根本没突破的地方,编辑器也是,是ewe编辑器,但是我没找到他的页面。。。貌似被阉割过的,也不知道是版本几的,各种蛋疼,然后果断还是回到数据库备份这条路上,我想的是他是备份的MDB数据库文件,然后我备份一个试试,访问,直接下载下来了,但是现在我拿他数据库根本没用的,所以说我有了另一个思路,就是数据库插马~上图~

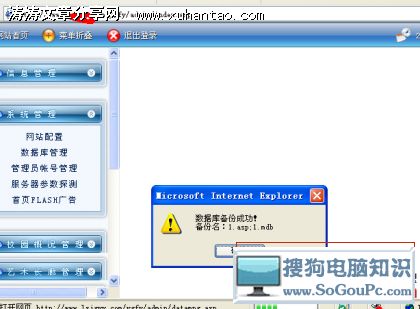

没显示账号的那个,就是我插的一句话~然后现在马儿是插入了,大家都知道直接mdb是没法解析的,所以我就想该怎么让她解析呢,各种尝试,代码审计改代码,各种备份总得来说备份了10多次数据库,然后我突然灵感一来,他这是iis6.0的,大家都知道iis6.0的解析漏洞xx.asp;.jpg于是,我想的是,备份数据库名字直接这样填: 1.asp;1 因为他备份的时候,会自动添加一个.mdb后缀,我就想,不知道这样能不能解析,不知道菜刀能不能连接,想归想,果断实践,动手才是王道~

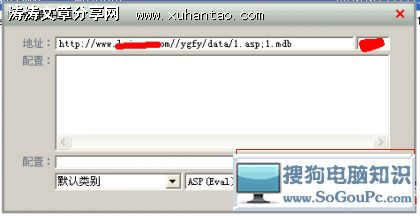

备份成功,果断菜刀连接地址是: /ygfy/data/1.asp;1.mdb

尼玛,真的连接上了,这样也行?我擦,菜刀尼玛真强大。。。。

上去后看了下他编辑器,后台都没删,我没找到他版本哪个文件,后台我试了下,不是默认的弱口令,改了。

现在总结了一下,其实我刚开始就可以直接拿下shell的,这后台让我折腾了几个小时,最终总结为,自己经验还是太少了,所以才在哪折腾这么久~兹兹,好了现在我上传个马儿看下提权把,不知道今天提权又会遇到些什么问题~

哎哟,又被删老,表示最近运气很好啊~。。。。。

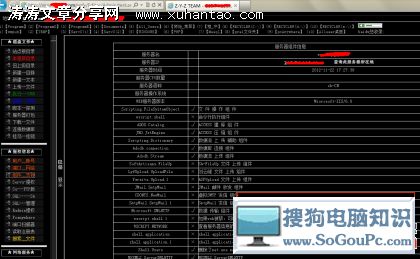

看了下脚本,一个不支持。。。。

看了下目录全盘可以访问,独立服务器,上面就这个幼儿园站,还发现了360神器。

扫了下端口,发现就一个3389和一个43958开放,我访问了下终端,连不上,估计是内网的,也没法看,蛋疼,就这样吧,此次渗透结束