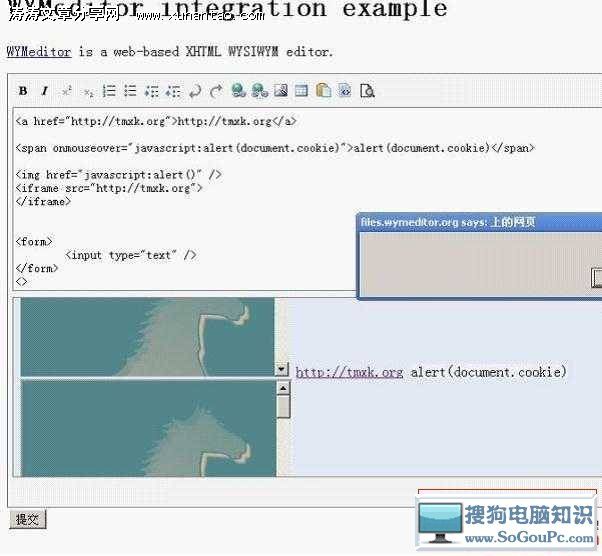

<embed src="" />

<a href=" www.2cto.com "></a>

<span 涛涛电脑知识技巧

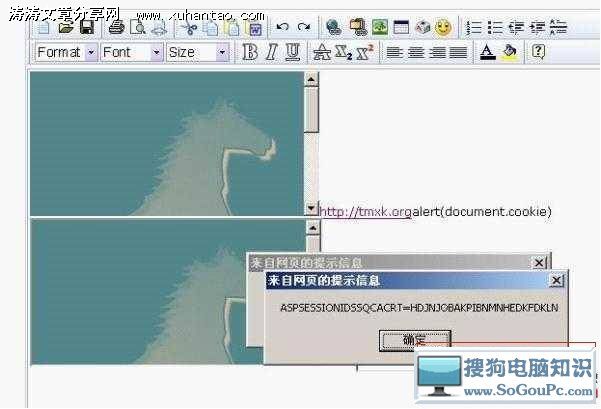

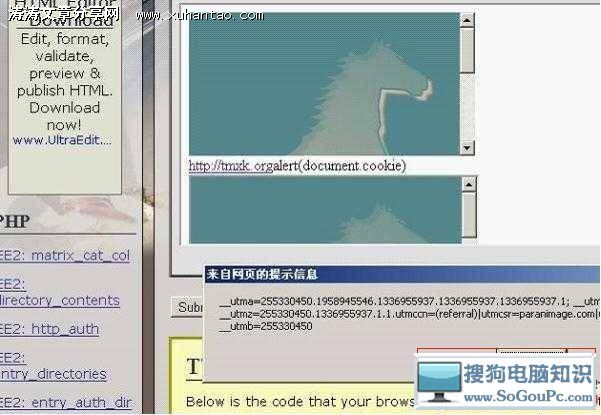

onmouseover="javascript:alert(documents.cookie)">alert(document.cook

ie)</span>

<img src="javascript:alert()" />

<iframe src=""></iframe>

<form>

<input type="text" />

</form>

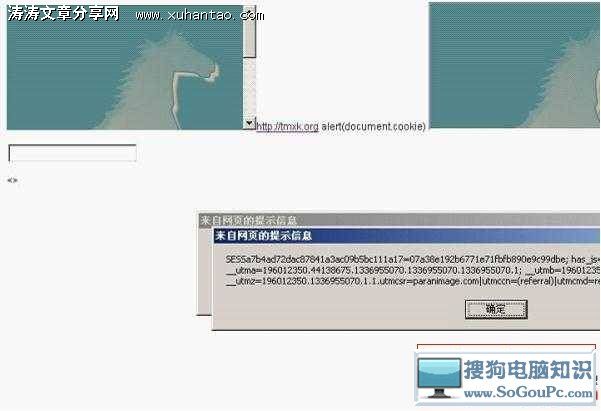

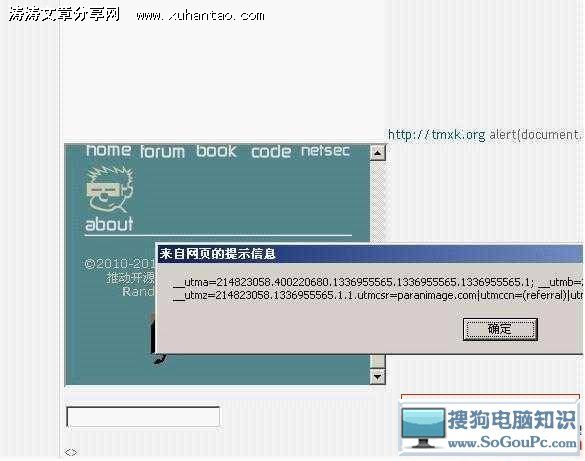

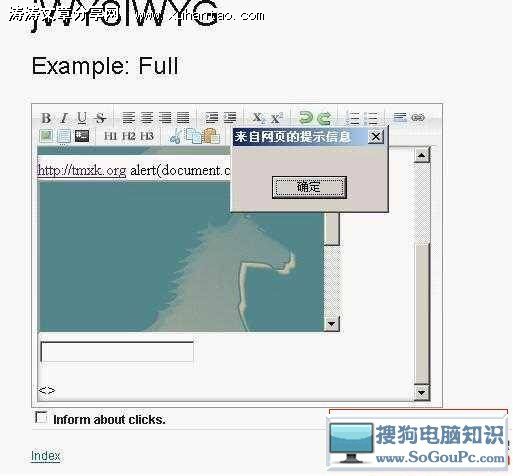

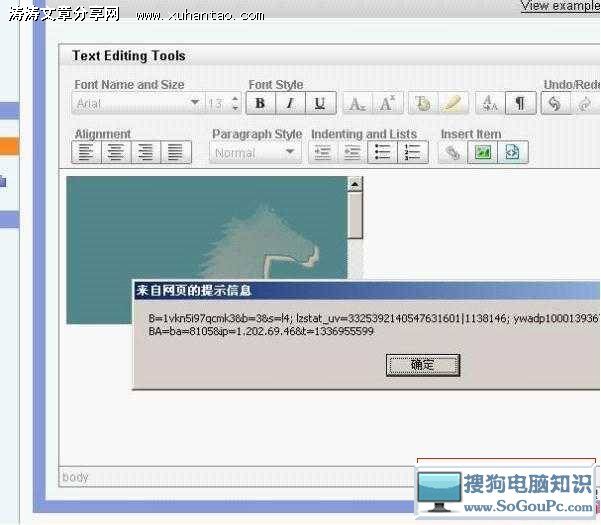

测试环境:基于官方的demo、遨游浏览器(embed是html5标签,低版本的ie不支持)

测试思路:容许embed标签的插入,在没有对其allowScriptAccess属性设置时,默认为

sameDomain,这样就形成了xss,已测试可利用的五点有

①CSRF,利用访问者的权限来完成对指定页面的操作;

②SEO,即挂暗链操作;

③域名劫持,通过被插入页面不能被框架插入的特性,实现url跳转,即劫持;

④DDOS,利用被跨X站点的高流量,对指定url实现ddos攻击;

⑤蠕虫,结合一些站点特有的代码,形成蠕虫。

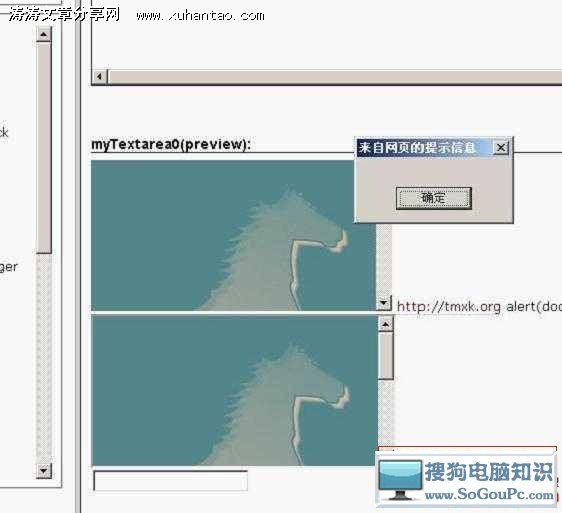

测试截图:

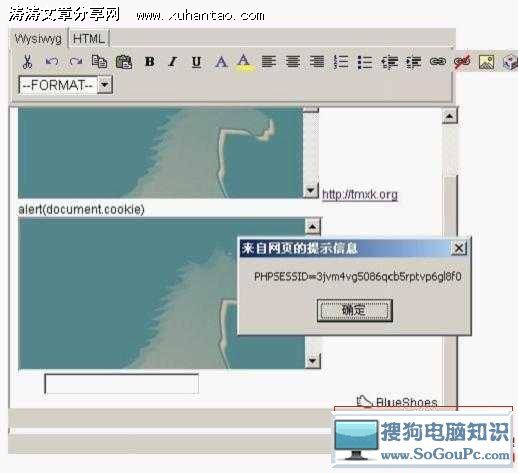

1.FCKeditor

2.NicEdit

3.TinyMCE

4.jwysiwyg

5.Yahoo!UILibrary:RichTextEditor

6.Xinha

8.FreeRichTextEditor

10.TTWHTMLEditor

11.FreeTextBox

12.WYMeditor

13.BlueShoesWysiwygEditor

14.markItUp

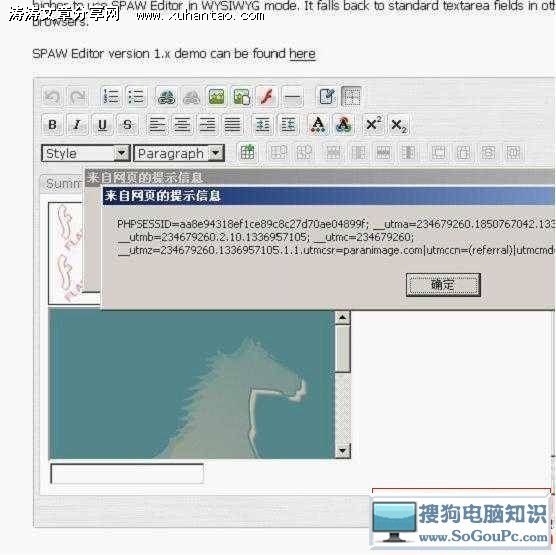

15.SPAWEditor

测试举例:

sina博客xss+csrf

人民网xss

?articleId=1336990275712

cntv博客、论坛的xss

中国教育网博客

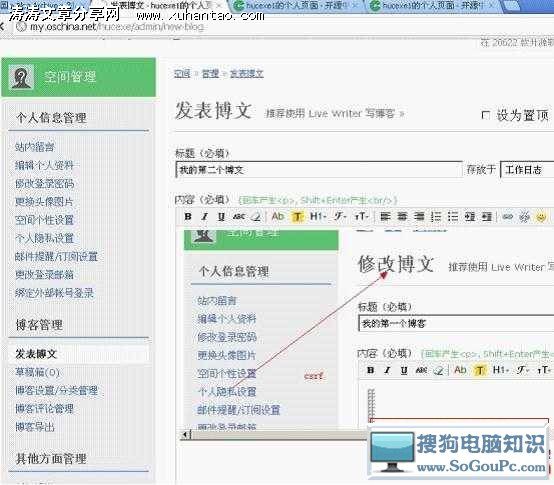

开源中国(以此举例)

DDOS:

CSRF:

蠕虫思路:打开?n=1-222的随机数,这里面是对指定页数用

户分享的代码的连接的抓取,形成数组供蠕虫代码调用。利用登

陆用户的权限对随机的url回复,利用编辑器的xss,再次插入测试代码,别的用户访问被

感染的网页时,csrf又再次向随机的一个网页插入此代码,如此爆炸式传播。