10.0.0.2 win2003

10.0.0.4 网关 涛涛电脑知识技巧

10.0.0.101 linux 2.6

10.0.0.103 win2003

10.0.0.104 win2008

今天用nmap看了下多了一个 10.0.0.253 还是win2003的服务器,那就看看呗,扫了下端口,有个8888和8889很可疑,丢浏览器去看,嘿,又是以前那个考勤系统

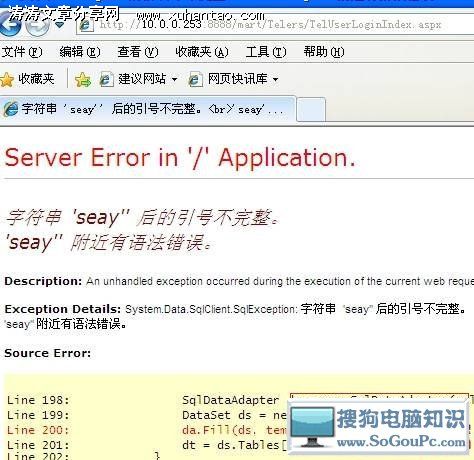

记得有注入,加个单引号试试,擦,真没修复。

操起上次用的’or ‘’=’语句,提示该账户已禁用,应该是上次之后处理了下,不过没关系,继续利用这个注入,一般拼接的查询语句为select count(*) from admin where username=’’ and password=’’,用户名填’ and 1=(select user_name());– 1 密码随便,

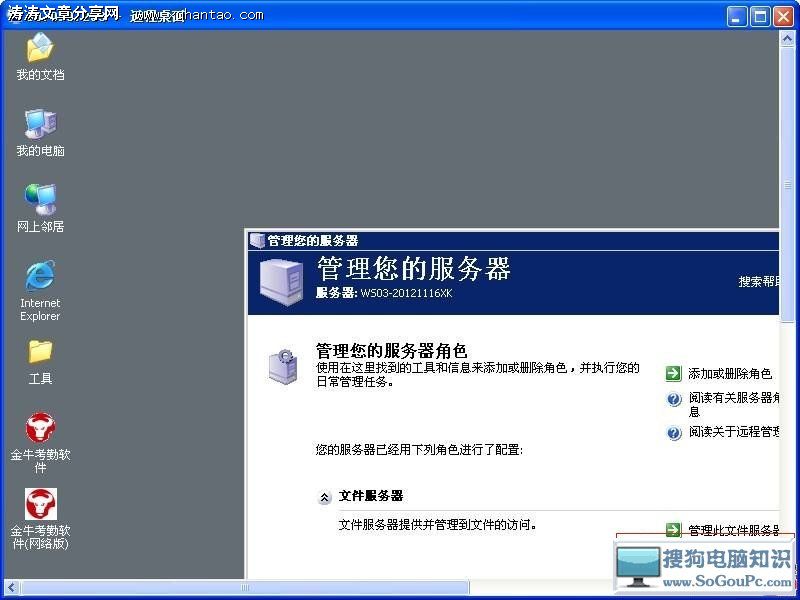

DBO,这感情好,总喜欢用sa,

本来想直接提服务器,用数据库加账户老加不上,降权了,很蛋疼,没办法,用数据库执行cmd命令echo了一个shell,上去找到web.config文件,连接上数据库,确实是sa权限,还是加不上账户,whoami看了下不是system权限,找了下有serv-u,用serv-u加上了账户,但提升不了权限,蛋疼,上了PR才搞定。

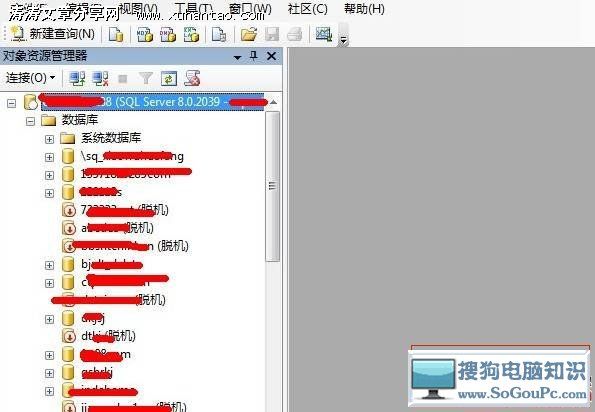

抓了两台服务器的明文密码,发现不一样,在253这台服务器上发现一个外网IP的数据库连接字符串,ping了下学校官网,发现是同一IP,于是

不是sa权限,网站用的将博CMS,由于之前做过这套程序的代码审计,知道怎么拿shell。直接找到管理员用户名密码,蛋疼的弱口令,上后台拿了shell

服务器权限设的太死了,没提下。

然后抓了两台服务器服务器管理员的明文密码,结合数据库、几个OA系统管理员的密码,发现有规律,结合下生成字典应该去爆破应该会有收获,还有几天就要离开这个学校了,不折腾它了。

安全建议:

不要一个密码打天下,最好不要有规律性,当然服务器和官网后台的弱口令改下吧。

服务器装一些安全软件会更好。

不要随便丢一些测试的程序到服务器上面。

亲啊,我们什么东西都在里面,敢不敢安全做好点