- thinkphp 2.1最新漏洞 2013-04-19 点击:1926 评论:0

- SAE云服务安全沙箱绕过3(绕过命令执行防御) 2013-04-19 点击:1569 评论:0

- 关于php后门的编写 2013-04-19 点击:1616 评论:0

- (第N次)用友ICC网站客服系统任意文件上传漏洞 2013-04-19 点击:1817 评论:0

- ecshop远程代码执行漏洞 2013-04-19 点击:1401 评论:0

- 利用xss执行sql注入 2013-04-19 点击:1804 评论:0

- MobileCartly 1.0 远程代码执行及任意文件删除漏洞 2013-04-19 点击:1671 评论:0

- Umbraco CMS远程命令执行缺陷 2013-04-19 点击:2133 评论:0

- XSS跨站点脚本攻击解决方案 2013-04-19 点击:2099 评论:0

- 土豆两个分站远程代码执行漏洞 2013-04-19 点击:1636 评论:0

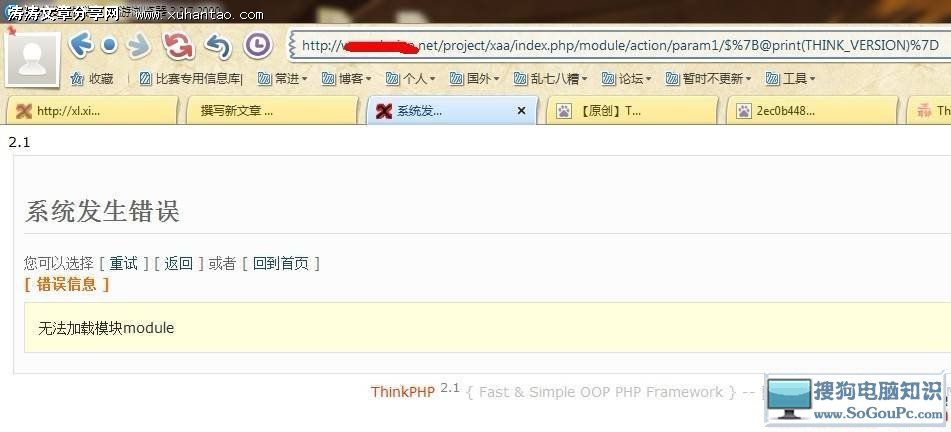

thinkphp 2.1的版本我们来分析下漏洞吧官方发布了一个安全补丁表述是:该URL安全漏洞会造成用户在客户端伪造URL,执行非法代码。官方的补丁:/trunk/ThinkPHP...

摘要谢各位捧场,经过努力,作者已经打到了第三关,这一关叫做命令执行关。也不知道是因为作者描述不清楚,还是SAE的理解出现偏差,我们没有直接沟通过,只是作者写篇文章,先交给那边审核,...

0x1 原理1、执行系统命令的函数proc_open, popen, exec, shell_exec,passthru,system这里只给出两个例子,其他的可以查看php手册编...

前文:用友ICC网站客服系统远程代码执行漏洞及修复再暴用友ICC网站客服系统任意文件上传漏洞再再暴用友ICC网站客服系统任意文件上传漏洞用友ICC网站客服系统任意文件上传漏洞已经暴...

Php code injectionTarget:(可能是作者网站)ecshop 版本不祥 貌似09awvs 扫之存在sql注入、php code injection、等等多种漏洞...

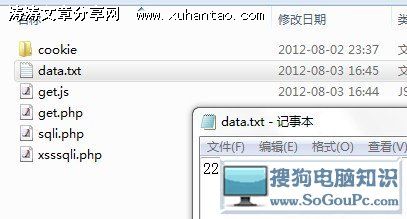

昨天看见phpcms v9.1.15爆的xss和无权限的sql注入,www.Sogoupc.com,于是就想测试下利用xss执行sql注入,虽然爆的这个phpcms漏洞还有很多其他...

MobileCartly 1.0 = 远程代码执行作者: Jean Pascal Pereira pereira@secbiz.de程序介绍MobileCartly is an O...

require msf/coreclass Metasploit3Msf::Exploit::Remote Rank = ExcellentRanking include Msf:...

如果用户表单输入一些内容,特别是一些内容比较多的表单项,且无固定格式 ,如地址,文章内容此时用户可以输入JS代码等来执行STEP1:在设计方案上,输入项要尽可能检测格式并限制长度。...

土豆channels.tudou.com频道分站远程代码执行漏洞sleep 5秒测试代码:POST /director/listRecommend.action HTTP/1.1C...