- linux系统怎么用命令修改IP和DNS? 2014-04-28 点击:1917 评论:0

- 怎么清除系统启动项暗藏威胁 2014-04-22 点击:1546 评论:0

- 恶意流氓软件传播的几种途径 2014-04-15 点击:1556 评论:0

- 日常网络应用中邮件病毒的防御技巧 2014-03-28 点击:2140 评论:0

- Win xp系统电脑防火墙怎么关? 2014-03-05 点击:1480 评论:0

- “钓鱼网站” 欺诈危害 企业如何防范钓鱼网站 2013-12-28 点击:2068 评论:0

- 构建立体化安全保障体系实现方法与步骤 2013-10-23 点击:1535 评论:0

- Cookie和会话状态的工作原理及Cookie欺骗 2013-07-24 点击:1929 评论:0

- Web攻防系列教程之Cookie注入攻防实战 2013-04-19 点击:2026 评论:0

- MetInfo 全局变量覆盖另类突破防注入 2013-04-19 点击:1570 评论:0

Linux下修改IP、DNS、路由命令行设置 ubuntu 版本命令行设置IP cat /etc/network/interfaces # This file des...

我们知道,Windows中有自带的启动文件夹,它是最常见的启动项目,但很多人却很少注意仔细检查它。 如果把程序装入到这个文件夹中,系统启动就会自动地加载相应程序,而且因为它是...

1. 搜寻热门话题 Black_Hat SEO搜索引擎毒化是黑客让某些包装过的恶意链接在搜索引擎中高踞榜前的语词架构网站或网页的一种手法。所以下次当用媒体广泛关注的大牌名人或知...

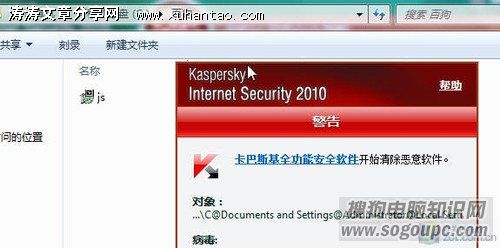

在日常的网络应用中,电子邮件成了我们常用的工具,其发信速度和加载附件的功能为我们提供了很大的便利。但是正因为电子邮件的便利,使得它成为了病毒传播的一种搭载形式。一封病毒邮...

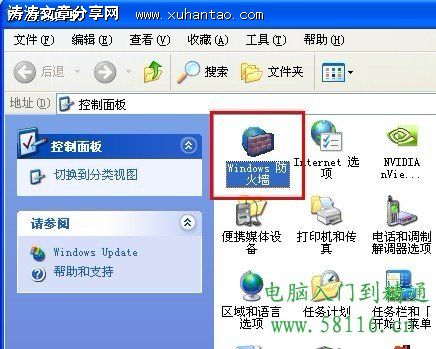

有时候安装软件,或进行一些操作,需要关闭防火墙才能通过,怎样关闭防火墙呢?下面教你如何关闭防火墙,图文教程。 介绍两种简单的关闭电脑防火墙的方法: 一、点击电脑左下角的 开始-...

何为钓鱼网站 欺诈危害浅析 我们都听过姜太公钓鱼,愿者上钩的故事,的确,钓鱼网站是一种新兴的,利用网络作为载体,来进行欺诈的犯罪行为,黑客利用对应手段,或以仿冒真实网站的URL...

目前,很多企事业单位已经具备了比较完善的安全基础设施,但各个安全设备之间还是处于一种离散的、独立作战的状态,因此必须通过对业务系统安全防护的建模,从安全防护、安全监控、安全运维三...

:存在两种类型的cookie: Session cookies - these are temporary and are erased when you close your ...

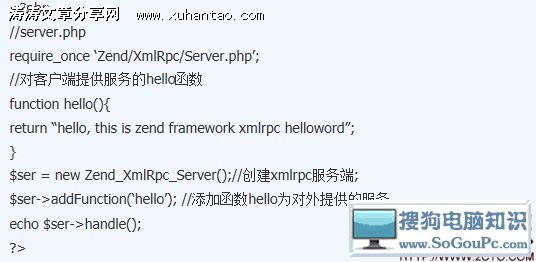

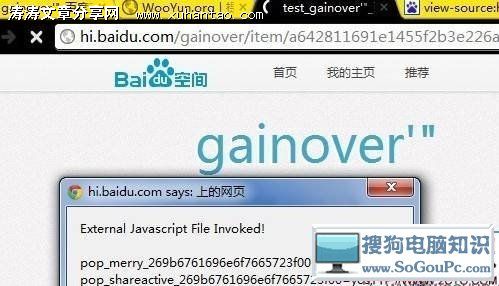

随着网络安全技术的发展,SQL注入作为一种很流行的攻击方式被越来越多的人所知晓。很多网站也都对SQL注入做了防护,许多网站管理员的做法就是添加一个防注入程序。这时我们用常规的...

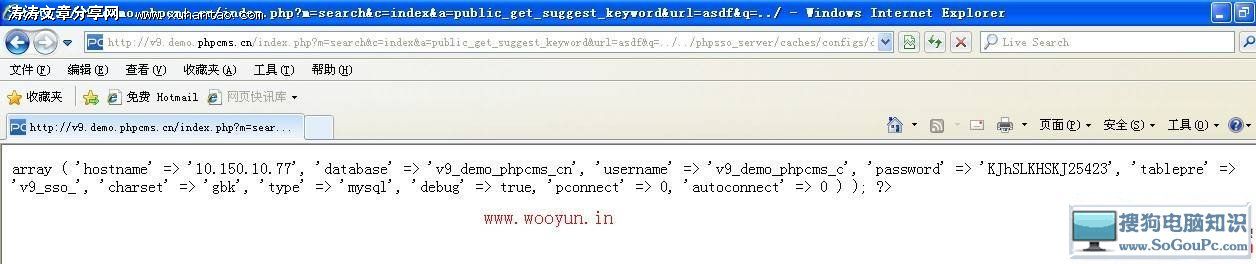

前言 对于相对成熟的cms, sql inject,xss 都有完善的自身防御代码。然而一些逻辑错误以及意识上的误区可能会让系统防御如同虚设,本文就是一个通过全局变量覆盖突破...